VMware ESXi en riesgo: Ransomware ataca

Vulnerabilidad crítica en VMware ESXi

Investigadores de Microsoft han encontrado una vulnerabilidad crítica en los hipervisores VMware ESXi. Los operadores de ransomware están utilizando este problema para atacar sistemas.

Riesgo global

Esta vulnerabilidad, CVE-2024-37085, permite a los actores de amenazas obtener permisos administrativos completos en hipervisores VMware ESXi unidos a dominios, lo que supone un grave riesgo para organizaciones de todo el mundo.

¿Qué es VMware ESXi?

Es un hipervisor instalado directamente en un servidor físico, que permite controlar y gestionar los recursos del servidor. Se utiliza para alojar importantes máquinas virtuales (VM) dentro de una red.

El fallo en detalle

La vulnerabilidad CVE-2024-37085 gira en torno a un grupo de dominio denominado «ESX Admins», al que, por defecto, se concede acceso administrativo completo a los hipervisores VMware ESXi sin la validación adecuada.

Cómo se aprovecha la vulnerabilidad

Este fallo permite a cualquier usuario de dominio que pueda crear o renombrar grupos escalar sus privilegios añadiéndose a sí mismo o a otros usuarios al grupo «ESX Admins», obteniendo así control total sobre el hipervisor VMware ESXi.

Métodos de explotación

Los investigadores de Microsoft identificaron tres métodos para explotar la vulnerabilidad:

- Añadir el grupo «ESX Admins» al dominio e incluir un usuario.

- Renombrar un grupo de dominio existente a «ESX Admins».

- Explotar el mecanismo de actualización de privilegios del hipervisor VMware ESXi.

Impacto de la explotación

Una explotación exitosa permite a los actores de amenazas cifrar el sistema de archivos del hipervisor VMware ESXi, interrumpiendo potencialmente la funcionalidad de los servidores alojados. Además, los atacantes pueden acceder a las máquinas virtuales, filtrar datos y moverse lateralmente dentro de la red.

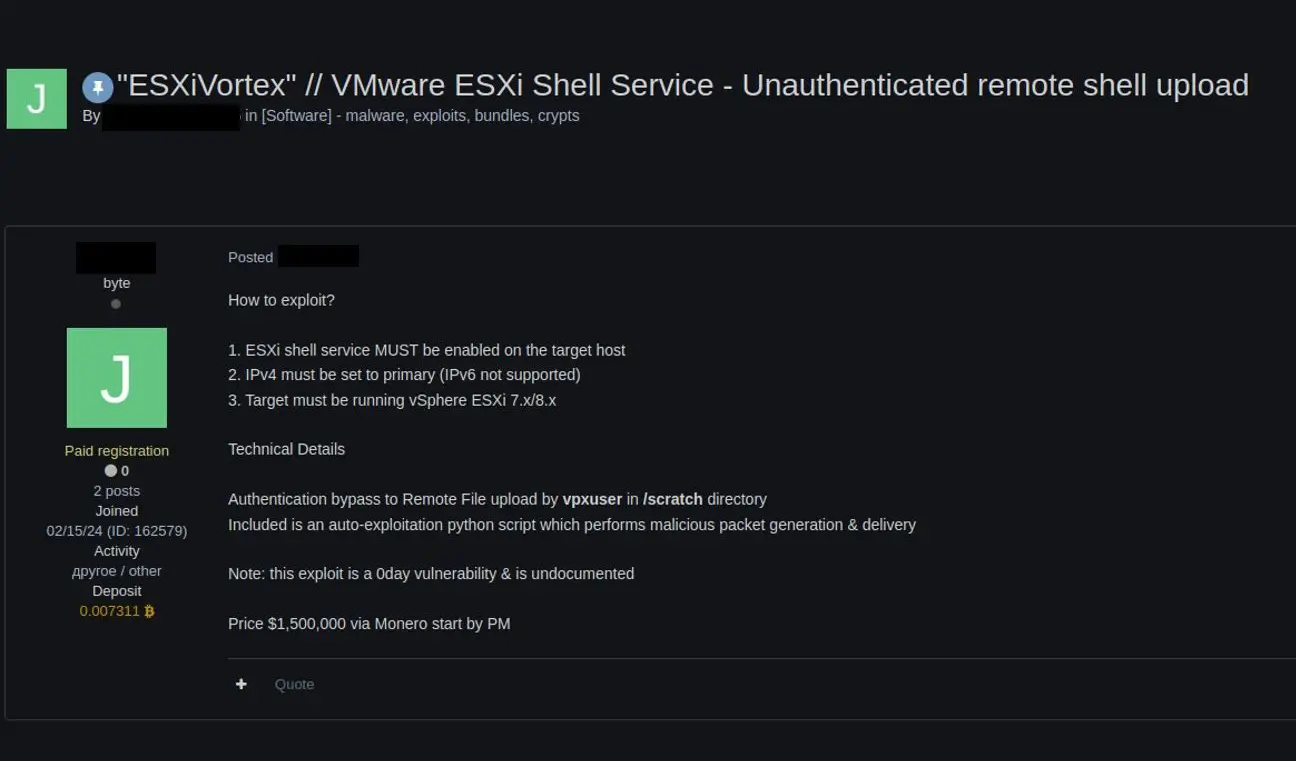

Explotación en la naturaleza

Se ha observado a operadores de ransomware, incluidos grupos como Storm-0506, Storm-1175, Octo Tempest y Manatee Tempest, explotando esta vulnerabilidad en numerosos ataques a sistemas basados en VMware ESXi.

Casos notables

Estos grupos han desplegado variantes de ransomware como Akira y Black Basta para cifrar los sistemas de archivos de los hipervisores; inutilizando las máquinas virtuales alojadas y pudiendo exfiltrar datos o desplazarse lateralmente dentro de la red.

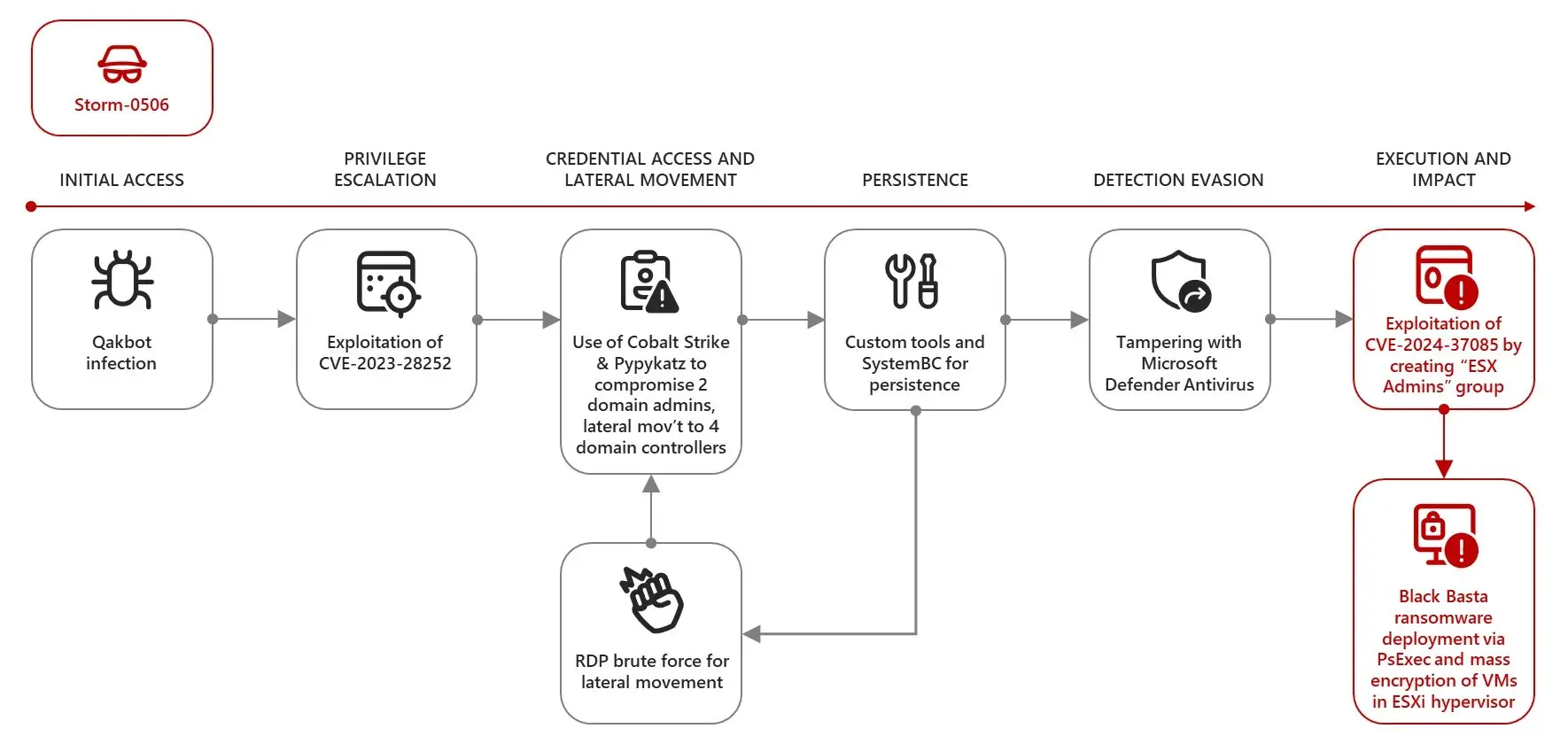

Un ataque particularmente notable implicó a Storm-0506, que desplegó el ransomware Black Basta. Los atacantes accedieron inicialmente a través de una infección de Qakbot y aprovecharon una vulnerabilidad de Windows (CVE-2023-28252) para elevar sus privilegios.

Herramientas utilizadas en el ataque

A continuación, utilizaron herramientas como Cobalt Strike y Pypykatz para robar credenciales y moverse lateralmente dentro de la red, creando finalmente el grupo «ESX Admins» y añadiendo un usuario al mismo. Esto llevó al cifrado del sistema de archivos VMware ESXi y a la interrupción de las máquinas virtuales alojadas.

Mitigación y protección

En respuesta a estos hallazgos, VMware ha publicado una actualización de seguridad para abordar CVE-2024-37085. Microsoft recomienda que todas las organizaciones que utilicen hipervisores unidos a un dominio apliquen esta actualización inmediatamente.

Recomendaciones de seguridad

Además, los administradores deben:

- Validar la existencia de grupos: Asegurarse de que el grupo «ESX Admins» existe y está debidamente protegido en los sistemas VMware ESXi.

- Denegar el acceso: Denegar manualmente el acceso a este grupo o cambiar la configuración del grupo administrativo en el hipervisor.

- Higiene de credenciales: Proteja las cuentas altamente privilegiadas con autenticación multifactor (MFA) y aísle las cuentas privilegiadas de las cuentas de productividad.

- Mejore la posición de los activos críticos: Identifique y proteja los activos críticos, como los hipervisores VMware ESXi, con las últimas actualizaciones de seguridad, procedimientos de supervisión y planes de copia de seguridad.

Manténgase alerta

Para protegerse contra las amenazas avanzadas, las organizaciones deben mantenerse alerta, actualizar sus sistemas VMware ESXi y seguir prácticas de seguridad estrictas.